数据安全技术

一、数据面临的主要威胁

1、数据隐私面临的主要威胁

①窃听攻击

②伪装攻击

③中间人攻击

2、四大要素

(1)机密性

对明文的数据进行加密

(2)完整性

数据传输的过程中是否会被更改?

(3)身份验证

对数据的对端设备的身份来进行验证

(4)不可抵赖性

二、数据加解密

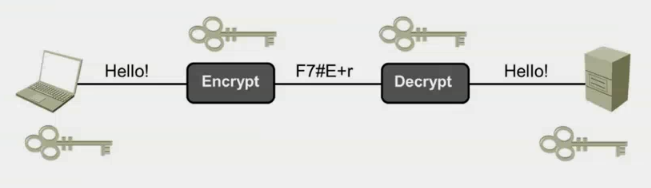

1、加解密简介

| 名称 | 简介 |

|---|---|

| 明文 | 需要被屏蔽的消息 |

| 密文 | 明文经变换形成的隐蔽形式 |

| 加密 | 把明文转化为密文的过程 |

| 解密 | 把密文转化为明文的过程 |

| 密钥 | 在明文转化为密文或将密文转化为明文的算法中输入的参数 |

2、对称密钥加密

(1)简介

加密和解密使用的是同一把钥匙,也成为预共享密钥(PSK)

(2)对称密钥典型算法

| 算法 | 密钥 | 开发者 | 备注 |

|---|---|---|---|

| 数据加密标准DES | 56位 | IBM为美国政府(NBS/NIST)开发 | 很多政府强制性使用 |

| 3DES | 3*56位 | IBM为美国政府(NBS/NIST)开发 | 应用3次DES |

| CAST | 40-256位可变 | 北方通信 | 比DES稍快 |

| Rivest算法(RC2) | 可变 | Ron Rivest(RSA数据安全) | 专利细节未公开 |

| RC5 | Ron Rivest(RSA数据安全) | ||

| AES | Joan Daemen/Vincent Rijmen |

(3)特点

| 优点 | 缺点 |

|---|---|

| 加密效率高 | 共享密钥是明文传输的,容易被劫持 |

| 安全 | 对等体数量多的情况下,密钥的存储和管理比较困难 |

| 加密之后数据的大小变化小 | 不支持数字签名和不可抵赖性 |

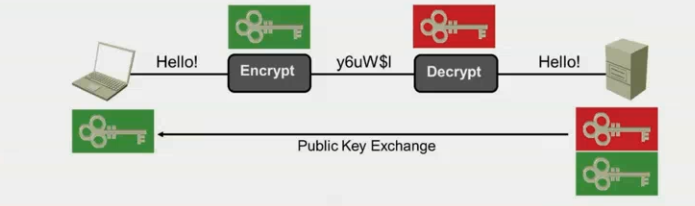

3、非对称密钥加密

(1)简介

设备都拥有一对密钥[公钥(对外公开)+私钥(自己保存)]二者之间不可互相推导

公钥加密,私钥解密; –加密数据

私钥加密,公钥解密; –身份验证

(2)非对称密钥典型算法

| 算法 | 设计者 | 用途 | 安全性 |

|---|---|---|---|

| RSA | RSA数据安全 | 加密、数字签名、密钥交换 | 大数分解 |

| DSA | NSA | 数字签名 | 离散对数 |

| DH | Diffie&Hellman | 密钥交换 | 完全向保密 |

(3)特点

| 优点 | 缺点 |

|---|---|

| 不用担心密钥传输的问题 | 加密速度慢 |

| 不用担心密钥的管理和存储的问题 | 密文会变长 |

| 支持数字签名和不可否认性 |

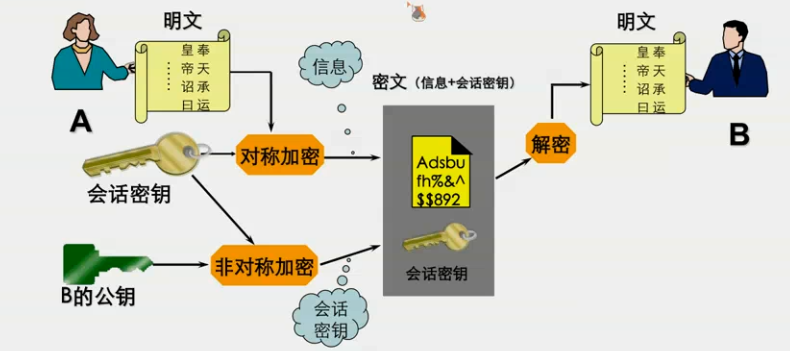

(4)组合加解密技术

三、数据完整性(Hash函数)

1、摘要算法

通过摘要算法(Hash函数)对数据内容进行完整性的校验;通过Hash算法得到的值叫做摘要

2、常见算法

MD5、SHA1、SHA2-256、SHA2-512

3、特点

(1)优点

①同一种算法,不管内容的长度如何,得到的摘要值的长度是一样的

②无法从摘要值推算出数据–不可逆性

③雪崩效应:内容变化一点点,得到的摘要值就完全不一样

(2)缺点

不能确保数据可信的源

解决方法:HMAC算法(将数据和共享密钥(提前协商好)进行HASH算法的计算,得到摘要值,将Data和摘要值发送给对方。)

四、数字签名

1、概述

通过使用发送方的私钥来对信息摘要进行加密的过程,签名过程后得到的信息就是签名信息

2、作用

①保证数据完整性

②身份验证

③不可抵赖性

五、数字证书

1、概述

包含拥有者的公钥信息、身份信息,类似于身份证(常见格式 X.509)

2、类型

(1)自签名证书(根证书)

设备无法向CA机构申请的时候,自己颁发给自己的证书(颁发者=拥有者)

(2)CA证书

CA机构自己颁发给自己的证书

(3)本地证书

CA机构颁发给申请者的证书

(4)设备本地证书

设备无法向CA机构申请时,根据CA证书颁发给自己的证书(颁发者=CA机构)